Attacchi informatici: quali sono i più comuni e come difendersi

Gli attacchi informatici negli ultimi anni sono in aumento in tutto il mondo, Italia compresa.

Ne esistono di molti tipi che sfruttano altrettanti espedienti per colpire i sistemi informatici.

E ogni giorno se ne scoprono nuovi.

L’obiettivo è l’accesso a dati e informazioni sensibili, per chiedere un riscatto o rivenderli. Si può anche trattare però di azioni di propaganda o di spionaggio, per conto di organizzazioni o di Stati. In ogni caso gli attacchi informatici spesso costano tempo, denaro e sforzi considerevoli per rimediare ai danni subiti. Per questo motivo, è importante proteggere i sistemi informatici e prevenire intrusioni indesiderate.

Ma quali sono gli attacchi informatici più comuni? E come ci si può difendere?

Phishing

Il phishing è uno degli attacchi informatici più comuni. Questa frode consiste nell’invio di email, link o messaggi di testo che sembrano provenire da fonti affidabili, come banche, società di carte di credito, o persino da aziende che commerciano online, in modo da indurre le vittime a condividere informazioni personali o ad accedere a siti web infetti. La richiesta è spesso motivata da ragioni di ordine tecnico, come un cambio di password. Il phishing può apparire uno degli attacchi informatici più semplici da individuare ed evitare ma questa tecnica si è evoluta in forme sempre più subdole, difficili da riconoscere, monitorare ed intercettare, per cui serve sempre maggiore attenzione.

Attacchi informatici di negazione del servizio (Dos)

Sono i classici attacchi che “buttano giù” un sito web, mandandolo offline e rendendolo quindi irraggiungibile per gli utenti. I criminali informatici agiscono sovraccaricando di traffico i server di un sito o di un’applicazione, bloccando o rallentando così i servizi offerti. La versione più avanzata di questo attacco è l’attacco distribuito di negazione del servizio (DDos) ed è condotta utilizzando reti di computer infetti.

Attacchi malware

Il malware è un software dannoso – i più comuni sono virus, worm e trojan – usato dagli attaccanti per entrare nei sistemi informatici delle vittime. Una volta installato il malware nei computer bersaglio gli hacker possono eseguire varie azioni come il furto di informazioni sensibili, lo spionaggio o creare “botnet”, ossia reti di macchine che potranno essere usate per compiere altri tipi di attacchi come i DDos.

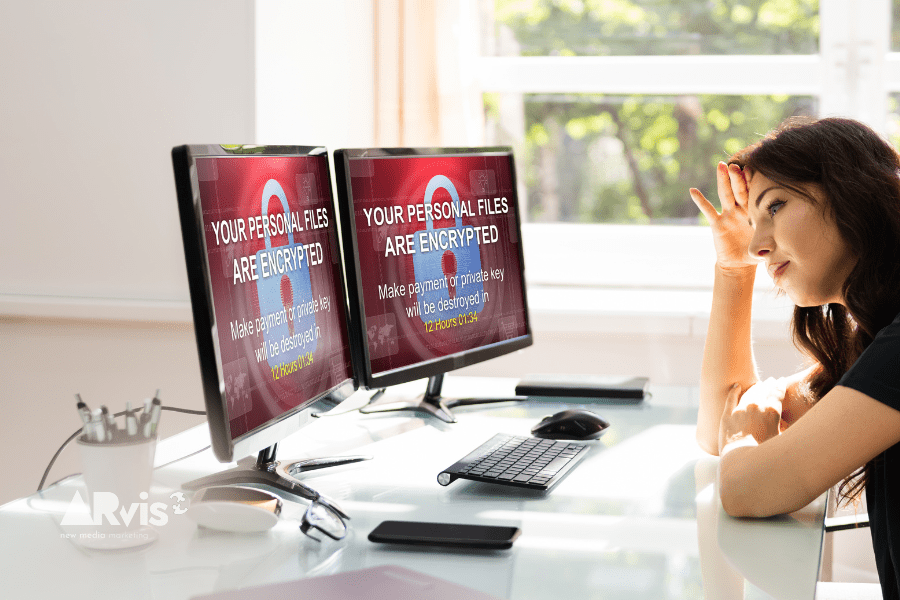

Attacchi ransomware

Si tratta di un tipo particolare di attacco malware il cui nome deriva dall’unione di questo termine con la parola “ransom”, riscatto in inglese. I criminali informatici che usano questa pratica si introducono nei computer delle vittime tramite un software dannoso e bloccano l’accesso ai dati, rendendoli cifrati. Quindi chiedono un pagamento per sbloccare i file. Pagare il riscatto non dà però nessuna garanzia di recuperare i dati, che se vengono restituiti possono essere corrotti e inutilizzabili.

Attacchi di injection

Gli attacchi di injection sono attacchi informatici in cui un attaccante inserisce una stringa di codice malevolo in un’applicazione web per compromettere la sicurezza del sistema, accedere a informazioni sensibili o manipolare i dati. Attacchi di questo tipo sono diventati comuni a causa della diffusa adozione di applicazioni web e della loro natura interattiva, in cui gli utenti devono inserire dati nei form per poter interagire con l’applicazione. Gli attacchi di injection possono assumere diverse forme, come SQL injection, Shell injection e Code injection.

Attacchi informatici zero-day

Questi attacchi informatici, tra i più comuni, sfruttano nuove vulnerabilità scoperte nei software, dette zero-day. Le azioni che si servono delle vulnerabilità zero-day per accedere al sistema si chiamano exploit zero-day e hanno buone probabilità di riuscita perché per queste falle non sono ancora disponibili antivirus essendo sconosciute anche ai fornitori. Dopo che una vulnerabilità è stata individuata e corretta non costituisce più una minaccia zero-day.

Attacchi informatici di tipo man-in-the-middle

Un attacco man-in-the-middle avviene quando i criminali informatici intercettano la comunicazione tra due dispositivi, come computer o smartphone, per spiare o modificare le conversazione, o ancora per iniettare messaggi malevoli, senza che le due parti se ne accorgano. L’utente penserà di comunicare direttamente con il server, mentre invece sta dialogando con l’hacker.

Come difendersi dagli attacchi informatici

Gli attacchi informatici come quelli comuni elencati qui sono sempre in evoluzione e diventano sempre più sofisticati. Per difendersi è importante prima di tutto mantenere aggiornati i software e le applicazioni dei nostri device, utilizzare password forti e non condividere mai informazioni personali e finanziarie online. È consigliabile inoltre utilizzare sempre l’ultima versione di software antivirus e antispyware, e non aprire allegati e link sospetti o non richiesti. Come regola di sicurezza informatica generale conviene sempre utilizzare una connessione internet sicura, ad esempio tramite una Vpn. Effettuare regolarmente backup dei dati importanti e conservarli in un luogo sicuro limita poi il rischio di perdere informazioni importanti. Infine, è consigliabile fare verifiche periodiche con audit di sicurezza professionali per individuare anche attacchi silenti.